- Schwachstellenanalyse von Zugriffsrechten

Schwachstellenanalyse von Zugriffsrechten

Durch komplexe und unübersichtliche Berechtigungsstrukturen erhöht sich für Unternehmen das Risiko von Sicherheitslücken.

Das Problem

Besonders bei der Verwaltung von Zugriffsrechten ist die Einhaltung gesetzlicher Vorschriften und interner Richtlinien eine große Aufgabe.

Manuelle Bereinigungsprozesse sind zeitaufwändig und fehleranfällig. Diese beeinträchtigen die Effizienz und Sicherheit.

Oft fehlt es an klaren Einblicken in die Berechtigungsstrukturen. Dadurch werden potenzielle Risiken schwer erkannt und eine Behebung ist kompliziert.

Selbst mit einem Identity Access Management (IAM) und einem Access Rights Manager fehlt oft ein genauer Überblick über den aktuellen Zustand und Zugriffsrechte müssen mühsam manuell korrigiert werden.

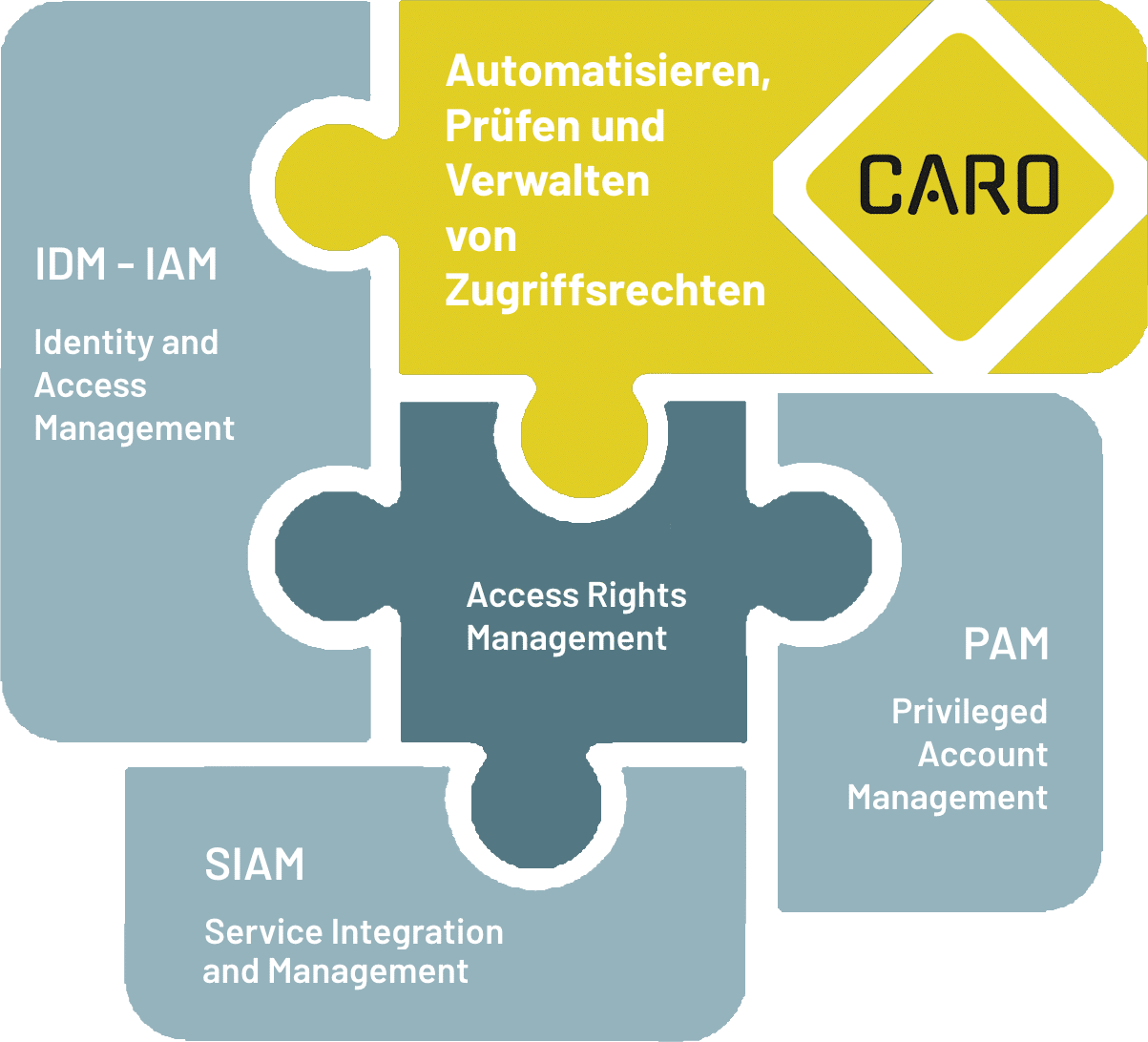

Die Lösung: CARO-Suite

Sie ist das fehlende Puzzleteil im Bereich Access Management und bietet umfassende Unterstützung.

Das Tool ermöglicht es, detaillierte Risikobewertungen und Berechtigungsanalysen durchzuführen, um kritische Sicherheitslücken zu identifizieren und zu priorisieren. Basierend auf diesen Analysen können Berechtigungsprobleme wie fehlerhafte Besitzer, Vererbungsunterbrechungen und verwaiste SIDs automatisiert bereinigt werden. Mit der CARO-Suite können Unternehmen die Zugriffsrechte effizient verwalten und optimieren, um wieder mehr Zeit für ihr Kerngeschäft zu haben.

Analyse und Reporting

CARO bietet eine klare Übersicht über die aktuellen Zugriffsrechte im Unternehmen. Es wird deutlich, wer auf welche Ressourcen (Verzeichnisse und AD-Gruppen) zugriffsberechtigt ist und welche Benutzer auf welche Ressourcen zugreifen können.

Dank der intuitiven Benutzeroberfläche lassen sich mit wenigen Klicks übersichtliche Berichte erstellen und Berechtigungsdifferenzen zwischen den einzelnen Verzeichnisebenen darstellen. Diese Berichte können intuitiv und übersichtlich exportiert werden, um sie einem Auditor oder einem Dateneigentümer vorzulegen. So bleibt der Überblick stets gewahrt und die Zugriffsrechte können effizient verwaltet werden.

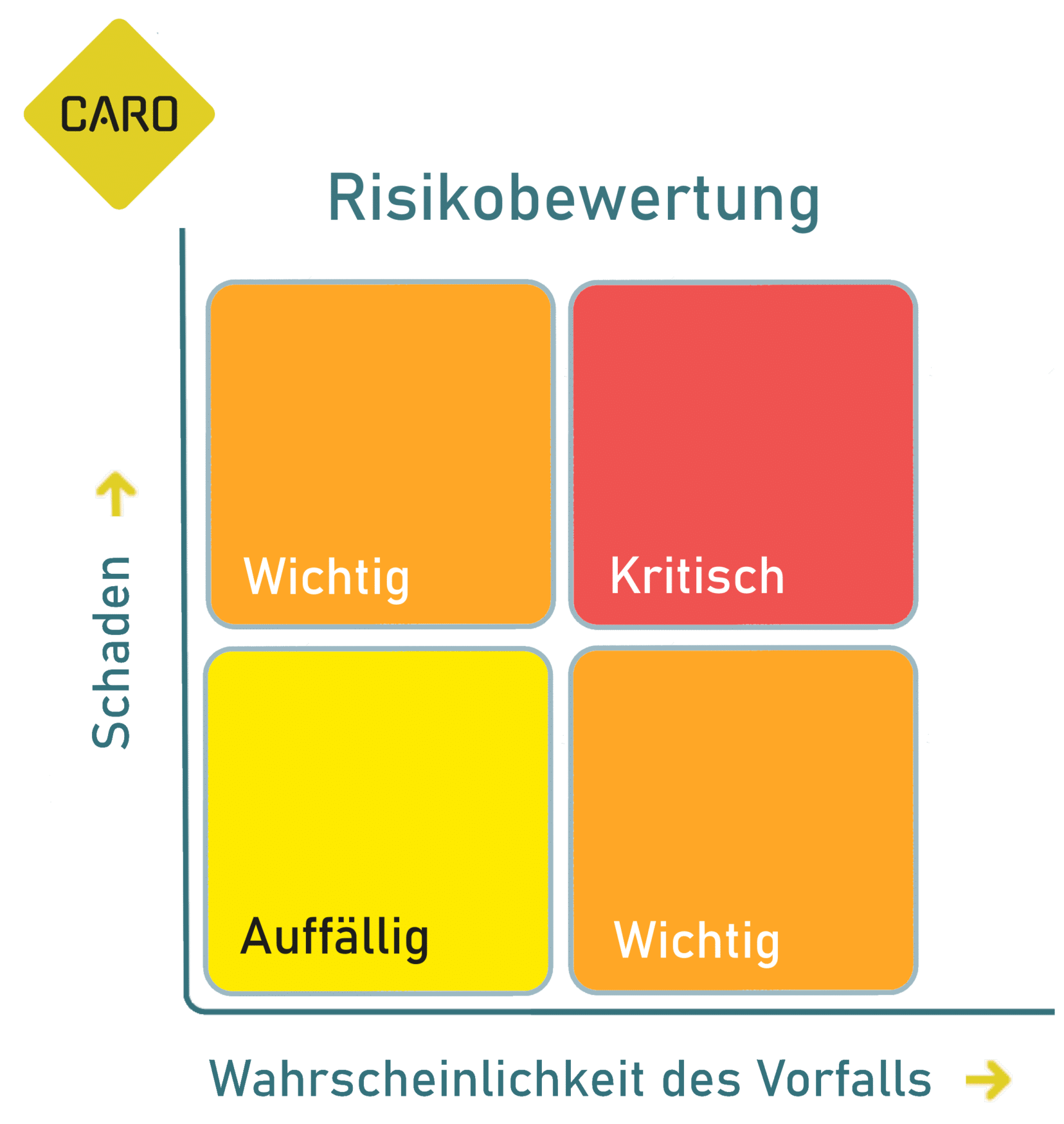

Risiko-Dashboard

Mit dem neuen Risiko-Dashboard erkennen Sie auf einen Blick, wo genau bei Ihnen die größten Risiken zu finden sind und wie Sie diese mit wenigen Klicks automatisiert bereinigen.

Analyse und Reporting

CARO bietet eine klare Übersicht über die aktuellen Zugriffsrechte im Unternehmen. Es wird deutlich, wer auf welche Ressourcen (Verzeichnisse und AD-Gruppen) zugriffsberechtigt ist und welche Benutzer auf welche Ressourcen zugreifen können.

Dank der intuitiven Benutzeroberfläche lassen sich mit wenigen Klicks übersichtliche Berichte erstellen und Berechtigungsdifferenzen zwischen den einzelnen Verzeichnisebenen darstellen. Diese Berichte können intuitiv und übersichtlich exportiert werden, um sie einem Auditor oder einem Dateneigentümer vorzulegen. So bleibt der Überblick stets gewahrt und die Zugriffsrechte können effizient verwaltet werden.

Intelligente Bereinigung

Die CARO-Suite besteht aus zwölf einzelnen Bereinigungsbausteinen. Am Beispiel des Bausteins „Besitzer korrigieren“ kann die IT-Administration festlegen, dass ab einer bestimmten Ebene alle Verzeichnisse und Dateien auf ihre Eigentumsrechte geprüft und korrigiert werden. Dadurch werden die Rechte automatisch auf die gewünschten Gruppen oder Konten übertragen. Benutzer, die Verzeichnisse oder Dateien erstellt haben, können somit nicht mehr unkontrolliert Rechte an andere weitergeben.

Bausteine:

1. Verwaiste SIDs entfernen (TEUS)

Entfernt unbekannte SIDs, um die Dokumentation der Berechtigungen zu erleichtern und die Sicherheit zu erhöhen.

2. Fehler in Listgruppen analysieren (LARS)

Analysiert und restrukturiert Berechtigungen in Ordner-Hierarchien und verwaltet List-Berechtigungen in übergeordneten Ordnern

3. Direkte Berechtigungen prüfen (DARS)

Identifiziert und korrigiert Direktberechtigungen von Benutzern.

4. Freigabeberechtigungen überprüfen (SARA)

Analysiert Freigabe-Zugriffsrechte, prüft vererbte NTFS-Zugriffsrechte und sucht nach offenen Freigaben.

5. Besitzer korrigieren (BAKS)

Stellt zulässige Besitzer sicher und analysiert Sicherheitsrisiken durch das Entfernen unerlaubter Zugriffsberechtigungen.

6. Redundante Berechtigungen beseitigen (RAPA)

Identifiziert und überprüft redundante Berechtigungen sowie Gruppenmitgliedschaften mit gleichzeitiger Direktberechtigung.

7. Direkte ungewollte Berechtigungen entfernen (DUKE)

Entfernt Zugriffsrechte von konfigurierten ungewollten Konten, um Sicherheitsrisiken zu reduzieren.

8. Aufgebrochene Vererbungen wiederherstellen (VASS)

Identifiziert und korrigiert veränderte Berechtigungen in Ordner-Hierarchien.

9. Ersteller-Besitzer entfernen (ERBE)

Entfernt den Ersteller-Besitzer und verhindert das Entstehen neuer toter SIDs, was eine saubere Migration ermöglicht.

10. Mindestberechtigungen überprüfen (MARS)

Prüft Dokumente und Ordner auf erforderliche Zugriffsrechte und setzt fehlende Berechtigungen.

11. Risk- und Compliance-Dashboard (ARCA)

Analysiert Konten basierend auf Best-Practice-Kriterien für Active Directory und Entra ID, um Sicherheits- und Compliance-Risiken zu identifizieren.

12. Berechtigungen anzeigen und dokumentieren (EBIS)

Analysiert Konten basierend auf Best-Practice-Kriterien für Active Directory und Entra ID, um Sicherheits- und Compliance-Risiken zu identifizieren.

Vorteile der CARO-Suite:

- Automatisierung

Reduziert den manuellen Aufwand und minimiert Fehler.

- Sicherheit

Identifiziert und behebt kritische Sicherheitslücken kontinuierlich.

- Effizienz

Spart Zeit und Ressourcen durch automatisierte Prozesse.

- Transparenz

Bietet klare Einblicke in die Berechtigungsstrukturen.

- Compliance

Unterstützt die Einhaltung gesetzlicher Vorschriften und interner Richtlinien.

- Kontinuität

Stellt sicher, dass die Sollberechtigung dem tatsächlichen Ist-Zustand entspricht.

Wir meistern diese Herausforderungen mit Ihnen!

Unsere kostenfreien Webinare im Bereich: Berechtigungen

10 März 2026 /

10:00 -

11:00

Vom SSO zum IAM/IDM – modernste Zugangs- und Berechtigungssicherheit und Management – made in Germany. Und In kürzester Zeit umsetzbar.

Anmeldung zum kostenlosen Webinar:

Vom SSO zum IAM/IDM – modernste Zugangs- und Berechtigungssicherheit und Management – made in Germany. Und In kürzester Zeit umsetzbar.

Am:

10 März 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

Vom SSO zum IAM/IDM – modernste Zugangs- und Berechtigungssicherheit und Management – made in Germany. Und In kürzester Zeit umsetzbar.

Am:

10 März 2026 /

10:00 -

11:00

10 März 2026 /

10:00 -

11:00

24 März 2026 /

10:00 -

11:00

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

24 März 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

24 März 2026 /

10:00 -

11:00

24 März 2026 /

10:00 -

11:00

7 April 2026 /

10:00 -

11:00

CYBERSICHERUNG. Sie muss nicht teuer sein – nur gut! Was Sie alles beachten müssen.

Anmeldung zum kostenlosen Webinar:

CYBERSICHERUNG. Sie muss nicht teuer sein – nur gut! Was Sie alles beachten müssen.

Am:

7 April 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

CYBERSICHERUNG. Sie muss nicht teuer sein – nur gut! Was Sie alles beachten müssen.

Am:

7 April 2026 /

10:00 -

11:00

7 April 2026 /

10:00 -

11:00

14 April 2026 /

10:00 -

11:30

Alles was Sie jetzt über Berechtigungssicherheit und Berechtigungsmanagement wissen müssen. So schließen Sie dieses mächtige Sicherheitsloch.

Anmeldung zum kostenlosen Webinar:

Alles was Sie jetzt über Berechtigungssicherheit und Berechtigungsmanagement wissen müssen. So schließen Sie dieses mächtige Sicherheitsloch.

Am:

14 April 2026 /

10:00 -

11:30

Beschreibung:

Anmeldung zum kostenlosen Webinar:

Alles was Sie jetzt über Berechtigungssicherheit und Berechtigungsmanagement wissen müssen. So schließen Sie dieses mächtige Sicherheitsloch.

Am:

14 April 2026 /

10:00 -

11:30

14 April 2026 /

10:00 -

11:30

5 Mai 2026 /

10:00 -

11:00

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

5 Mai 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

5 Mai 2026 /

10:00 -

11:00

5 Mai 2026 /

10:00 -

11:00

12 Mai 2026 /

10:00 -

11:00

Digitale Souveränität durch deutsche Technologie: SSO, IAM & MFA neu gedacht! Und superschnell umgesetzt.

Anmeldung zum kostenlosen Webinar:

Digitale Souveränität durch deutsche Technologie: SSO, IAM & MFA neu gedacht! Und superschnell umgesetzt.

Am:

12 Mai 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

Digitale Souveränität durch deutsche Technologie: SSO, IAM & MFA neu gedacht! Und superschnell umgesetzt.

Am:

12 Mai 2026 /

10:00 -

11:00

12 Mai 2026 /

10:00 -

11:00

9 Juni 2026 /

10:00 -

11:00

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

9 Juni 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

9 Juni 2026 /

10:00 -

11:00

9 Juni 2026 /

10:00 -

11:00

30 Juni 2026 /

10:00 -

11:00

Digitale Souveränität durch deutsche Technologie: SSO, IAM & MFA neu gedacht! Und superschnell umgesetzt.

Anmeldung zum kostenlosen Webinar:

Digitale Souveränität durch deutsche Technologie: SSO, IAM & MFA neu gedacht! Und superschnell umgesetzt.

Am:

30 Juni 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

Digitale Souveränität durch deutsche Technologie: SSO, IAM & MFA neu gedacht! Und superschnell umgesetzt.

Am:

30 Juni 2026 /

10:00 -

11:00

30 Juni 2026 /

10:00 -

11:00

7 Juli 2026 /

10:00 -

11:00

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

7 Juli 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

7 Juli 2026 /

10:00 -

11:00

7 Juli 2026 /

10:00 -

11:00

28 Juli 2026 /

10:00 -

11:00

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

28 Juli 2026 /

10:00 -

11:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

NIS2 in der praktischen Umsetzung: Privileged Access Management (PAM) als Schlüssel zur NIS-/NIS2-Konformität

Am:

28 Juli 2026 /

10:00 -

11:00

28 Juli 2026 /

10:00 -

11:00