- NISII und PAM

NIS 2- was nun?

- Wer von NIS2 betroffen ist.

- Worin die wichtigsten Änderungen der Richtlinie bestehen.

- Warum Cybersicherheit bei vermeintlich einfachen Dingen anfängt.

- Welche Lösungen helfen Ihnen NISII in den Griff zu bekommen

Anforderungen durch NIS2: Ist Ihr Unternehmen wirklich betroffen?

Die Erhöhung des Niveaus der Cybersicherheit in der Europäischen Union, über Unternehmen und die gesamte Lieferkette hinweg, ist das Ziel der neuesten NIS2-Richtlinie.

Durch die Modernisierung des bestehenden rechtlichen Rahmens, um mit einer zunehmenden Digitalisierung und einer sich entwickelnden Bedrohungslandschaft für die Cybersicherheit Schritt zu halten, erweitert diese Verordnung den Anwendungsbereich der Cybersicherheitsregeln auf neue Sektoren und Einrichtungen.

Mit zahlreichen Tools und Anwendungsfällen hilft Ihnen dieser Leitfaden, NIS2 und seine Auswirkungen auf Ihr Unternehmen zu übersetzen und zu verstehen.

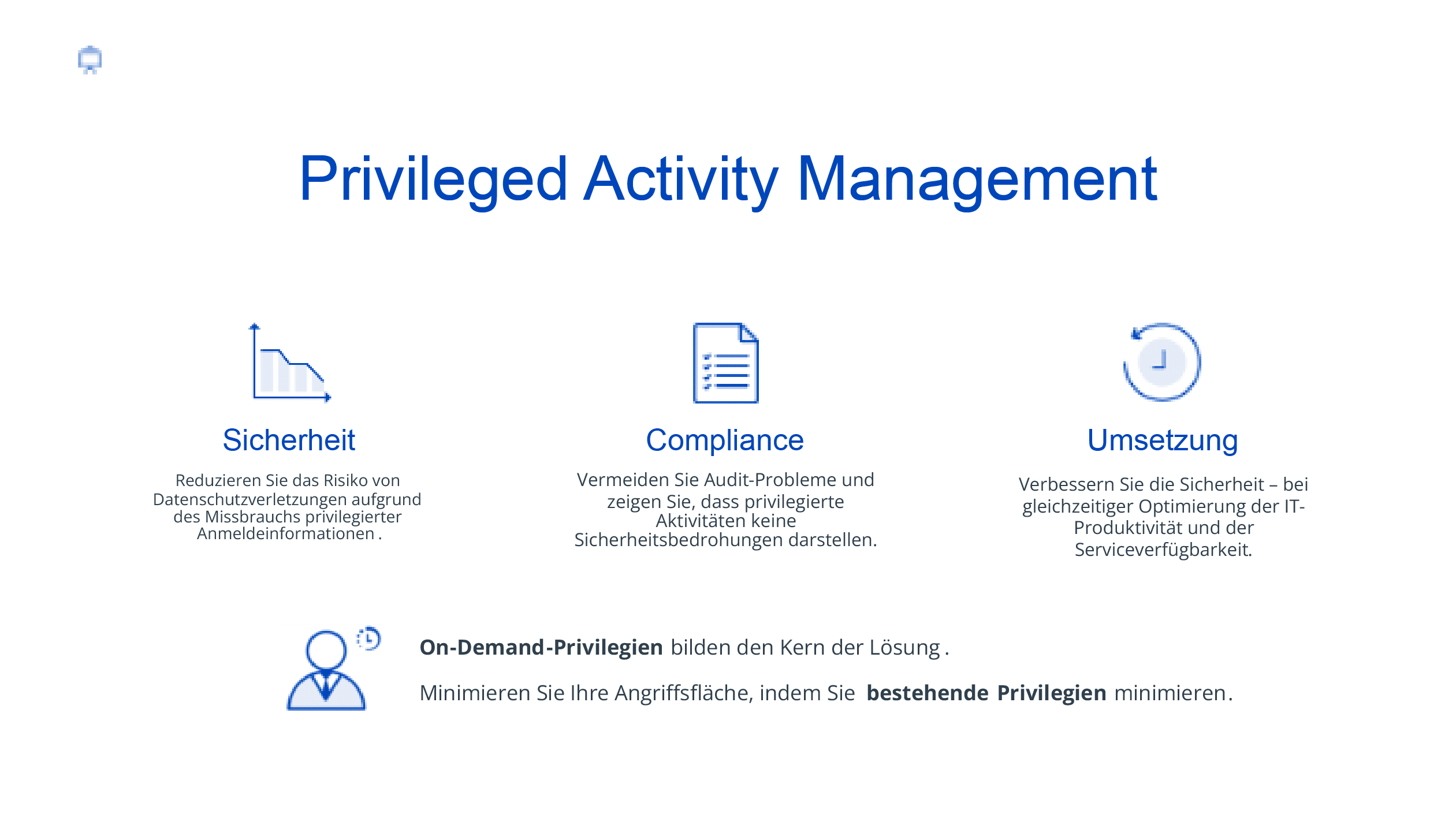

- NIS2 - sieht eine strenge Kontrolle des privilegierten Zugriffs vor – weshalb Prüfer bei einem Audit besonders darauf achten, ob entsprechende Kontrollmechanismen implementiert sind. Durch Nutzung von Netwrix Privilege Secure können Anwender gewährleisten, dass Audits keine Nachbearbeitung nach sich ziehen indem der Nachweis erbracht wird, dass die Daten des Unternehmens nicht durch Aktivitäten privilegierter Benutzer angreifbar und somit gefährdet sind.

- PAM - Privileged Access Management Lösung sichert als wesentlicher Baustein einer NISII Strategie die Aktivitäten privilegierter Benutzer über einen Zero Standing - Privilege (keine permanenten Admin Berechtigungen) Ansatz ab.

- Die schnelle Implementierung und das einfache Bedien- sowie das günstige Lizenzmodell ermöglichen eine schnelle Integration und damit einen sofortigen Schutz.

- Unternehmen müssen sich registrieren. Sie werden von niemandem einen offiziellen Hinweis darauf bekommen.

Das Cyber-Sicherheit & Risk Management ist vielfältig.

NIS2: Die zehn Schlüsselanforderungen

1. Richtlinien zur Risikoanalyse und Informationssystemsicherheit umsetzen

2. Umgang mit Sicherheitsvorfällen

3. Geschäftskontinuität, wie Backup -Management und Notfallwiederherstellung sowie Krisenmanagement

4. Sicherheit der Lieferkette, einschließlich sicherheitsrelevanter Aspekte in Bezug auf die Beziehungen zwischen jedem Unternehmen und seinen direkten Lieferanten oder Dienstleistern

5. Sicherheit bei der Beschaffung, Entwicklung und Wartung von Netzwerk - und Informationssystemen, einschließlich der Handhabung und Offenlegung von Schwachstellen

6. Richtlinien und Verfahren zur Bewertung der Wirksamkeit von Maßnahmen zum Risikomanagement im Bereich der Cybersicherheit

7. grundlegende Cyber-Hygienepraktiken und Cybersicherheitsschulungen

8. Richtlinien und Verfahren bezüglich der Verwendung von Kryptografie und gegebenenfalls Verschlüsselung

9. Personalsicherheit, Zugangskontrollrichtlinien und Vermögensverwaltung

10. Verwendung von Multi-Faktor-Authentifizierungs- oder kontinuierlichen Authentifizierungslösungen, gesicherter Sprach -, Video- und Textkommunikation und gesicherten Notfallkommunikationssystemen innerhalb des Unternehmens

Wo stehen wir heute?

- Privilegierte Accounts sind anfällig für die Übernahme durch Angreifer

- Privilegierte Accounts können von ihren Besitzern missbraucht werden

- Privilegien geraten oft außer Kontrolle, was das Risiko erhöht

- Traditionelle Werkzeuge sind häufig zu komplex

Warum benötigen Sie eine PAM Lösung?

✅ Reduzierung der Angriffsfläche

Ca. 80% der Angriffe gehen von privilegierten Konten aus (Ransomware, Credential Theft,…)

✅ Compliance

Verschiedene Compliance Standards (TISAX, ISO,…) verlangen eine Absicherung privilegierter Konten

✅ Cyberversicherungen

Erkennbar höhere Kosten ohne PAM Lösung

Wir meistern diese Herausforderungen mit Ihnen!

Unsere kostenfreien Webinare im Bereich: Berechtigungen

17 Dezember 2025 /

10:00 -

12:00

Das war 2025 – und was erwartet uns 2026: Die Analyse von den Spezialisten der IT-Security

Anmeldung zum kostenlosen Webinar:

Das war 2025 – und was erwartet uns 2026: Die Analyse von den Spezialisten der IT-Security

Am:

17 Dezember 2025 /

10:00 -

12:00

Beschreibung:

Anmeldung zum kostenlosen Webinar:

Das war 2025 – und was erwartet uns 2026: Die Analyse von den Spezialisten der IT-Security

Am:

17 Dezember 2025 /

10:00 -

12:00

17 Dezember 2025 /

10:00 -

12:00